简介:NSPM已成为网络安全领域不可或缺的技术方向。

到2023年,99%的防火墙缺口,是由防火墙策略配置错误引起的,而不是防火墙自身缺陷。这是Gartner在2019年的一份行业观察报告中提出的观点。

乍一看,99%这个数字似乎言过其实。但想一想日常运维中,业务开通访问权限时的曲折过程,安全审查和风险评估时列出的隐患清单,这个数字又似乎恰如其分。

只增策略、不减策略的防火墙运维习惯,让我们很难对存量策略做到全面准确控制。违规访问授权、高危端口开放、控制宽松,还有冗余、过期、错误配置,都会被攻击者利用发起进攻。

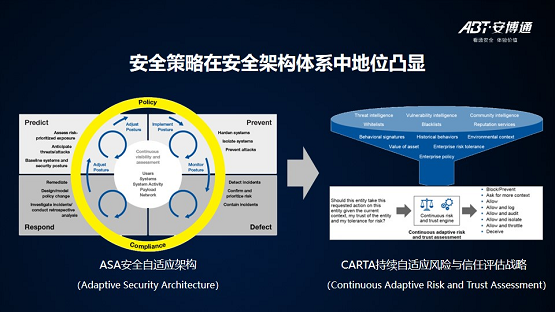

因此,Gartner在很多安全架构理念中,都突出强调了NSPM的重要性。

在ASA自适应安全架构中,防御、检测、响应、预测的安全闭环体系,需要以策略与合规为核心驱动力,实现持续的自我进化。

在CARTA持续自适应风险与信任评估体系中,要求通过纵深分析和实体行为分析,对访问控制策略进行动态调整,给安全运营充分的弹性空间,并随着系统外部环境的变化而进化。

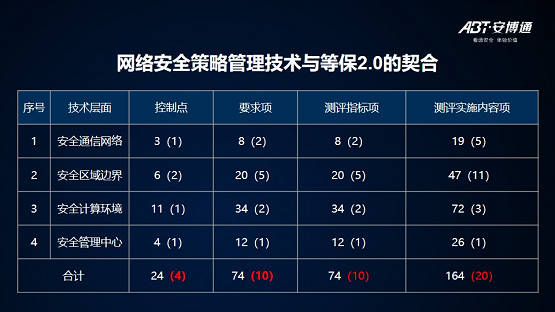

在我国最新的等保2.0标准中,也将NSPM作为重要的技术要求。等级保护三级通用要求技术部分中,共包含24个控制点、74个测评指标项、164个测评实施内容项;其中涉及NSPM的有4个控制点、10个测评指标项和20个测评实施内容项。

NSPM即将成为或者说已经成为了网络安全领域不可或缺的技术方向。

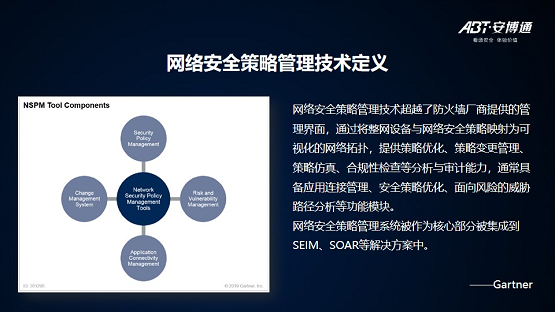

Gartner对NSPM给出了明确定义:超越防火墙厂商提供的管理界面,通过将整网设备与安全策略映射为可视化的网络拓扑,提供策略优化、策略变更管理、策略仿真、合规性检查等分析与审计能力,通常具备应用连接管理、安全策略优化、面向风险的威胁路径分析等功能模块。

当前,很多企业单位已经将NSPM技术补充集成到SEIM(安全事件和信息管理)、SOAR(安全编排、自动化及响应)等解决方案中。

下面,来介绍一下NSPM的四个技术方向。

安全策略管理给运维团队带来了很大挑战,安全设备的品牌异构、安全设备的分散管理、安全策略的不可见是本质原因。

由于企业单位的架构重组、IT分阶段建设和IT分布式运营等原因,网络设备和安全设备的品牌异构无法避免,需要熟悉多家产品的操作界面和操作命令,这是对运维人员的第一个挑战。

厂商提供的是针对每一台设备的独立界面,设备之间安全策略的关联关系是对运维人员的第二个挑战,往往会出现遗漏某台设备的变更,造成整体变更不生效的问题。

策略不可见在日常运维中,经常导致运维人员的时间浪费。

因此,对于安全策略管理,需要实现多品牌设备集中管理、安全策略可见、配置准确性核查等功能。

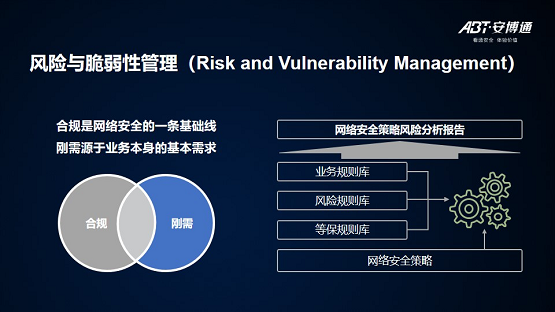

很多人惯性的认为,风险与脆弱性管理属于漏洞管理范畴。但放通any的宽松控制、开放的高危端口、违规的访问授权,同样是风险与脆弱性的重要组成部分。

所以对安全策略进行合规及刚性安全需求的风险检查,也是NSPM的重要部分。其具体实现更多表现为对规则库的匹配技术,包括等保规则库、高危端口等风险规则库、业务规则库等。

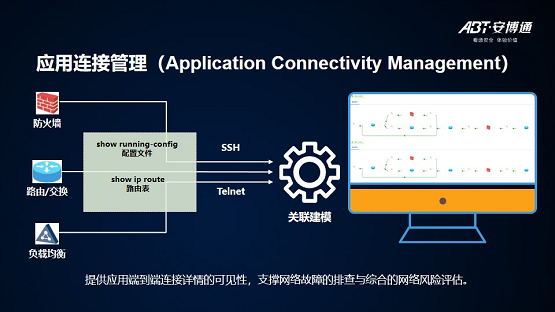

应用连接管理通过对网络与安全设备策略的关联建模,提供网络中应用端到端的可视化连接详情,让运维人员切实了解到资产间的互访关系,支撑故障排查、综合风险评估等。

策略变更管理不是单纯的网络自动化运维,不是只将变更需求翻译成可执行的命令行脚本,而是从效率提升和风险控制方面实现安全运维能力的整体提升。

接收到变更请求后,首先应该判断是否需要变更以及做什么样的变更,而不是立刻执行审批流程,等结束繁杂的审批后才发现根本不需要变更。

控制策略变更中的风险是第二步,NSPM能够检查并规避变更过程中出现的宽松控制、高危端口开放、违规授权、策略冲突等问题。

之后才是传统意义上的自动生成脚本和脚本推送验证工作。

这一流程可以保证策略变更的持续安全与合规。

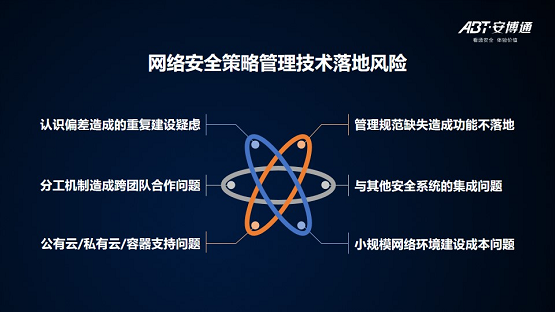

NSPM可以为运维团队解决上述如此多的切实问题,但在其落地过程中也存在着风险。

第一个是由于认识偏差造成的重复建设疑虑。NSPM的部分功能与合规检查工具、网络运维平台等存在类似,很多用户认为自身已具备相应能力,但二者并不相同,而是互补关系。

第二个是由于管理规范缺失造成的功能不落地。NSPM是为了让安全策略更加规范,当企业单位缺少相应的策略管理标准时,或业务部门强势导致标准无法执行时,即使购买了相关产品也很难实际落地。

第三个是分工机制造成的跨团队合作问题。由于NSPM即涉及网络设备也涉及安全设备,在实际应用中会碰到网络团队与安全团队的跨团队合作难题。

第四个是与其他安全系统的集成问题。NSPM解决的是基础安全运维问题,可以为其他安全系统提供数据支撑,因此会面临与其他安全系统的集成,这就要求其具备丰富的应用与数据集成接口。

对于云环境和容器环境的有限支持和小规模网络建设成本较高,也会给NSPM落地带来风险。

但是困难挡不住价值的光芒,目前已经有多家厂商在推进NSPM产品的开发和落地,最后来对比一下市场上相关产品的能力。

NSPM产品厂商主要包括国外的SkyBox、RedSeal、Firemon、Algosec和国内的安博通等。在产品功能完善性和成熟性方面,SkyBox、RedSeal、安博通处于第一梯队,Firemon、Algosec处于第二梯队。

第一梯队厂商在数据基础和应用功能上相对完善,尤其是在路由配置、地址映射配置等数据方面;第二梯队主要着眼于防火墙策略的检查和维护。

整体来看,NSPM产品在向着良好的方向发展,被越来越多的企业单位所认可。

申请创业报道,分享创业好点子。点击此处,共同探讨创业新机遇!