Check Point:AI时代如何保护数据隐私

如果有一天,你的父母接到一通视频通话,画面里是“你本人”,神情焦急地说自己遇到紧急情况,需要立刻转一笔钱,你觉得他们会怀疑吗?在 AI 技术和深度伪造已经高度成熟的今天,这样的场景不再只是影视作品中的情节,而正在成为一种真实存在的风险。当个人的照片、声音、视频等隐私数据一旦泄露,它们就不再只是信息本身,而是可以被用来“复制一个人”的原材料。

也正是在这样的背景下,每年 1 月 28 日的“世界数据隐私日”才愈发引起人们的重视。因为在 AI 时代,隐私保护已经不只是防止数据被滥用,更是在防止身份被伪造、防止信任被摧毁。当“真实的人”都可以被技术手段高度还原和仿造时,数据泄露所带来的风险,已经从信息安全问题升级为现实世界的安全问题。

失控的数据“投喂”

为什么不法分子能造出如此逼真的“假人”?Check Point Research 的研究揭示了背后的逻辑:攻击者越来越专注于窃取、滥用或勒索敏感的个人和企业数据,而不仅仅是破坏系统 。而在生成式 AI 普及的今天,这种窃取变得更加容易,因为我们正在主动“投喂”。

Check Point Research 指出,91% 使用生成式 AI 工具的机构都经历过某种程度的敏感数据暴露 。 更惊人的是,每 27 个企业 AI 提示词中,就有 1 个存在高数据泄露风险 。试想一下,一位职场人在使用 AI 润色工作汇报时,无意中粘贴了包含个人敏感信息的原始数据;或者我们在社交媒体上毫无防备地分享高清生活 Vlog。这些数据一旦进入公有云模型或被中间人截获,就可能成为黑产数据库的一部分。当这些泄露的声纹、面部特征和行为数据被 AI 拼凑完整,一个可以在数字世界“代替”你行骗的“数字替身”就诞生了。数据完整性和隐私,已经与 AI 安全密不可分 。

传统防御为何失效?

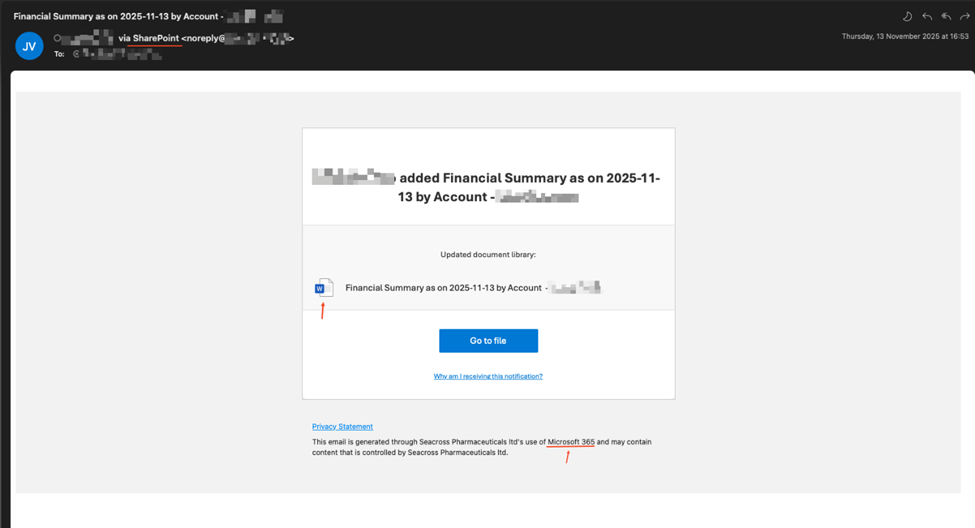

面对日益猖獗的 AI 换脸诈骗,传统的防御手段显得捉襟见肘。传统的隐私策略主要集中在政策、同意通知和边界安全上。但在现代分布式环境中,个人信息不断在 SaaS 应用程序、云工作负载、移动设备和 AI 平台之间流动 。

Check Point Research 强调,近一半的机构至少拥有一个公网暴露的云数据存储库,而他们往往对此浑然不觉 。传统的“防火墙”无法阻拦员工主动上传数据到 AI;传统的“事后补救”在 AI 时代更加滞后,因为数据一旦流出,就永远无法收回。因此,AI时代的隐私保护,必须在数据泄露发生前就进行实时阻断 。

AI 对抗 AI:Check Point “预防为先”之道

2026年,AI 技术的普及已是大势所趋,用户必须用更强大的 AI 来守护安全。Check Point 公司一直倡导的“预防为先(Prevention-First)”策略,能够帮助企业与个人更从容地应对AI时代的全新网络威胁。

·从源头截断“投喂”:

既然深度伪造的源头是数据泄露,那么首要任务就是防止敏感数据“流出”。 随着企业大规模采用 AI,保护隐私也意味着保护 AI 系统本身 。Check Point 的 GenAI Security 解决方案能够识别并阻止员工在使用ChatGPT、Copilot 或其他 AI 应用时,无意中粘贴或上传敏感数据(如源代码、个人身份信息 PII、财务数据)。

这不仅仅是阻断,更是一种即时的教育。当用户试图上传违规数据时,系统会实时拦截并发出警示。守住了数据不外流,就切断了骗子训练“数字替身”的原材料供应。

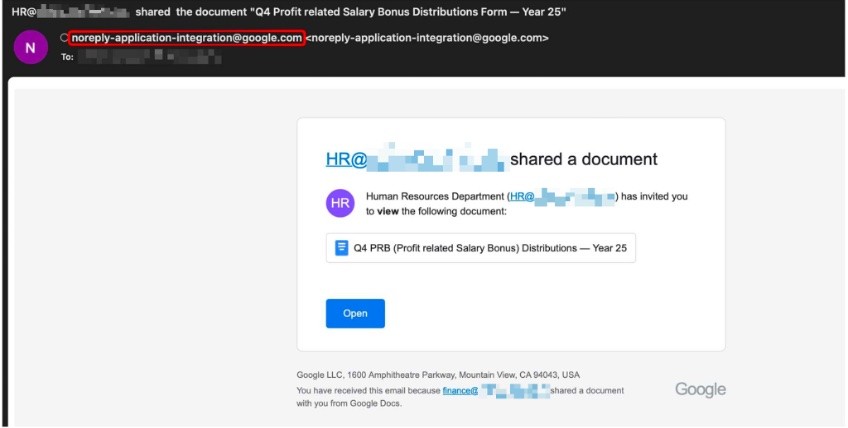

·识破伪装

当 AI 攻击真的来临时,用户需要比人眼更敏锐的识别工具。 AI 可以成为强大的防御力量 。基于全球威胁情报的 Check Point ThreatCloud AI,利用超过 50 个 AI 引擎对流量进行实时分析。它不仅能识别已知的恶意软件,更能通过行为分析,揪出那些经过 AI 伪装的高级钓鱼邮件和恶意链接。

当嵌入到安全控制中时,AI 能够实现实时预防——在敏感信息被访问、共享或泄露之前,检测风险行为和异常活动 。

·全方位的防线

云端、手机、办公电脑……隐私泄露面随着技术的演进不断增多。Check Point 的 Infinity 平台通过整合安全和隐私控制,消除了由于工具碎片化导致的盲点 。无论数据是在云端流动,还是在移动设备上处理,安全策略都能始终如一。

AI 时代的到来,让“眼见为实”成为了历史。 IT 安全从业者应意识到,技术不仅是生产力工具,更是需要警惕的双刃剑。正如 Check Point 公司中国区技术总监王跃霖所言:“数据隐私不再仅仅是法律义务,它是 AI 驱动世界中数字信任的基石 。”

通过“预防为先”的安全策略,利用先进的安全技术守住隐私的底线,这不仅是企业的合规责任,更是全面部署AI技术的必要条件。

申请创业报道,分享创业好点子。点击此处,共同探讨创业新机遇!